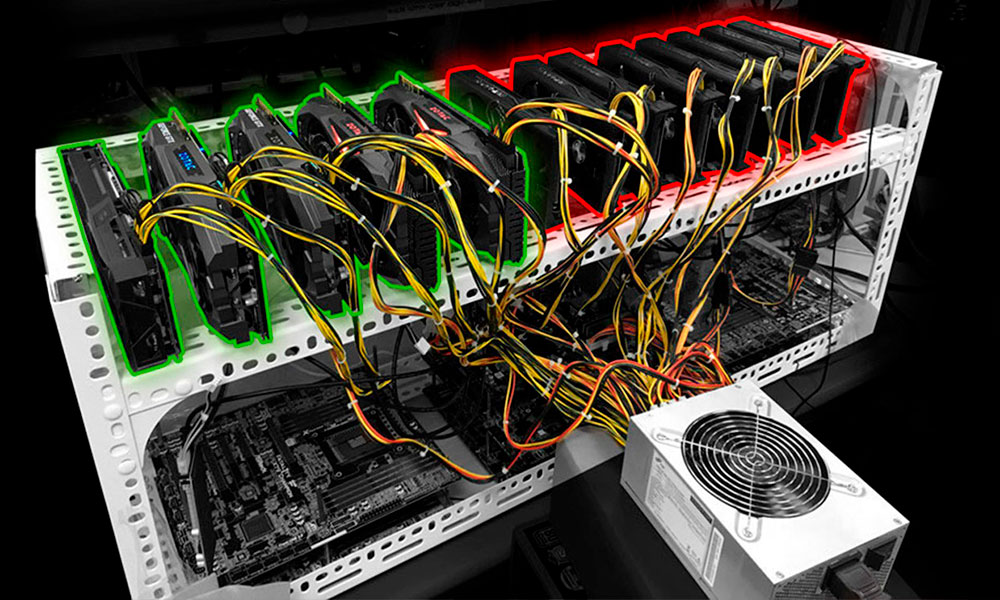

Ciertas empresas que trabajan la criptografía se han visto afectadas por malware de minería

La gente en riesgo general de los mineros en moneda digital obviamente construye día a día. En la última ocasión, se descubrió que un buscador de monedas digital apodado “PowerGhost” había contaminado servidores de organizaciones enteras, separando cantidades gigantescas de vitalidad para satisfacer propósitos ilegales.

La minería debilita a las organizaciones, como se demostró en SecureList el 26 de julio de 2018, Kaspersky Labs, ubicada en Moscú, descubrió la cercanía de nuevos programas maliciosos para excavadoras luego de que sus marcos de programación mundiales produjeran precauciones de seguridad para unos pocos clientes.

Llamado “PowerGhost”, se dice que la excavadora se ha deslizado a una PC de urgencias y ha sido enviada a través de servidores y empresas de estaciones de trabajo para adquirir sus activos de PC para la extracción de dinero digital.

La minería progresiva

Los programadores que actualizan la programación de la minería se vuelven progresivamente modernos y ejecutan diferentes estrategias para evitar que los graben.

Esto incorpora la ejecución de programación adicional para disminuir la velocidad de los ventiladores de CPU, cerrando la programación de minería en los tramos largos “dinámicos” de los clientes y mostrando engañosamente la utilización de potencia de procesamiento “baja”, todo lo cual ayuda al producto a minar ilícitamente. pasar desapercibidos y beneficios más notables para los agresores después de un tiempo.

Extrañamente, tal minería X, un procedimiento donde los cálculos utilizan la capacidad científica para calcular el hash de un cuadrado, esto se produce como una acumulación, aprobación.

“cryptojacking”

Admitir más Ocultar cada definición ilegal, o “cryptojacking” como se conoce de manera destacada, es lo que todos saben que suplanta a las estrategias convencionales de cibercrimen, por ejemplo, ransomware, según la información recopilada por un informe anterior de Kaspersky.

En el ejemplo de “PowerGhost”, los programadores ejecutaron una “estrategia sin registro” al transmitir el malware sobre la programación “limpia”, distante y la duda de los supervisores del marco.

PowerGhost utilizó un contenido de PowerShell para transmitir el código base, que contiene las bibliotecas de tareas ilicit excavator, msvcp120.dll y msvcr120.dll y un código defensivo de “shell” para ocultar el esfuerzo.

Clientes y la programación de antivirus

Se encontró que el programa utilizaba algunos métodos sin documentos para no ser detectado por los clientes y la programación de antivirus. Eminentemente, la infección estaba contaminada por aparatos de organización remota, por ejemplo, Windows Management Instrumentation.

Para el procedimiento de la enfermedad, el contenido en ejecución de PowerShell descargó naturalmente el código de minería y lo impulsó rápidamente para utilizarlo, prestando poca atención a lo que mantiene en contacto con el disco duro del accidentado.

Ataques DDoS e influencias de las naciones, entre las diferentes apariciones de PowerGhost, Kaspersky también vio códigos DDoS en algunas versiones, mostrando que los atacantes querían obtener efectivo adicional con los sistemas de PC DDoSing.

A pesar del hecho de que se enfoca en las dos personas y organizaciones, la disposición innata de transporte del asalto alentó la diseminación dentro del vecindario de una organización. El cuadro adjunto demuestra el grado de agresiones de PowerGhost: como se notó, la infección se descubrió más en Brasil, Colombia, Turquía e India.